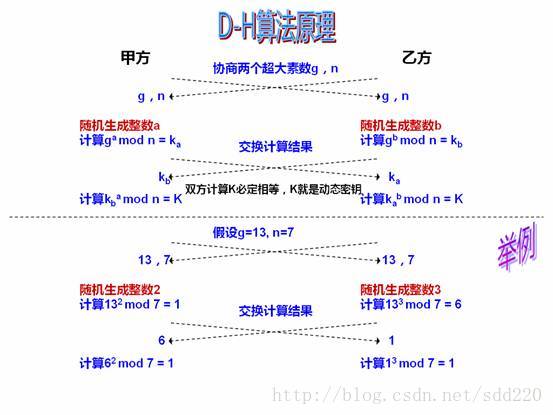

Diffie-Hellman金鑰交換演算法

選取兩個大數p和g並公開,其中p是一個素數,g是p的一個模p本原單位根(primitive root module p),所謂本原單位根就是指在模p乘法運算下,g的1次方,2次方……(p-1)次方這p-1個數互不相同,並且取遍1到p-1;

對於Alice(其中的一個通訊者),隨機產生一個整數a,a對外保密,計算Ka = g^a mod p,將Ka傳送給Bob;

對於Bob(另一個通訊者),隨機產生一個整數b,b對外保密,計算Kb = g^b mod p,將Kb傳送給Alice;

在Alice方面,收到Bob送來的Kb後,計算出金鑰為:key = Kb^a mod p = g^(b*a) mod p mod p;

對於Bob,收到Alice送來的Ka後,計算出金鑰為:key = Ka ^ b mod p = g^(a*b) mod p mod p。

攻擊者知道p和g,並且截獲了Ka和Kb,但是當它們都是非常大的數的時候,依靠這四個數來計算a和b非常困難,這就是離散對數數學難題。

相關推薦

Diffie-Hellman金鑰交換演算法

選取兩個大數p和g並公開,其中p是一個素數,g是p的一個模p本原單位根(primitive root module p),所謂本原單位根就是指在模p乘法運算下,g的1次方,2次方……(p-1)次方這p-1個數互不相同,並且取遍1到p-1; 對於Alice(

Diffie-Hellman金鑰交換

金鑰交換的過程,是通訊雙方AB協商一個公共金鑰的過程,該過程的輸出是一個金鑰K,這個金鑰K用於接下來的AB間的通訊過程的加解密。 考慮到因特網可以被竊聽,需要一個演算法來保護這個協商過程,確保只有AB知道協商的結果。 很自然大家會想到非對稱加密機制,實際上D-H金鑰交換

Diffie-Hellman金鑰協商演算法

## 概述 DH演算法是非對稱加密演算法的鼻祖,為非對稱加密演算法奠定了基礎,**主要用途是進行金鑰交換**,**確保共享的金鑰能夠安全穿越不安全的網路**。該演算法其背後有對應數學理論做支撐,簡單來講就是構造一個複雜的計算難題,使得對該問題的求解在現實的時間內無法快速有效的求解(*computationa

解決secureCRT賬號密碼正確,無法連線伺服器,那大概因為不支援新的金鑰交換演算法

連線比較新版本的linux類伺服器,是否出現下面這些問題? 或者是openstack新建centos7映象的時候,無法連線新建立的centos7系統。 我百度或者谷歌好像都沒有找到答案啊,所以才寫這篇文章的。 問題1: The client has discon

Diffie-Hellman密鑰交換

密鑰 man uri dtp noi napt dig 算法 sdg Diffie-Hellman密鑰交換 加密過程 有全局兩個公開的參數: p,g p是一個大素數,g是p的一個本原根 現在有Alice和Bob兩個人要交換密鑰。 ① Alice選定一個小於p的數a

圖解 ECDHE 金鑰交換演算法

HTTPS 常用的金鑰交換演算法有兩種,分別是 RSA 和 ECDHE 演算法。 其中,RSA 是比較傳統的金鑰交換演算法,它不具備前向安全的性質,因此現在很少伺服器使用的。而 ECDHE 演算法具有前向安全,所以被廣泛使用。 我在上一篇已經介紹了 RSA 握手的過程,今天這一篇就「從理論再到實戰抓包」介紹

Https傳輸中加密和金鑰交換涉及到的演算法總結與介紹

以下都是來自網際網路中的摘抄與總結,難免有不對或理解錯誤之處,也希望各位不吝嗇指出,賜教! 可參考此文章幫助理解: 圖解SSL/TLS協議(阮一峰) 1. DEA (Data Enc

迪菲.赫爾曼(Diffie–Hellman)密鑰交換算法

n) 信息 這樣的 aud 情況下 兩個 成了 b+ 裏的 迪菲.赫爾曼算法是通信線路不安全情況下,交換密鑰的一個算法,應用於TLS協議中 首先說一下生成密鑰的流程,我們有這樣一種計算叫做求摸運算 mod, 比如:27 mod 17 = 10,也就是求余數的運算。

Diffie-Hellman密鑰協商算法

關聯性 正是 兩種方法 mar htm public 技術分享 不同 過程 一、概述 Diffie-Hellman密鑰協商算法主要解決秘鑰配送問題,本身並非用來加密用的;該算法其背後有對應數學理論做支撐,簡單來講就是構造一個復雜的計算難題,使得對該問題的求解在現實的時間內無

java加密體系-祕鑰交換演算法DH

金鑰交換演算法(祕鑰協商演算法)——DH 1.簡述 1976年,W.Diffie和M.Hellman在發表的論文中提出了公鑰加密演算法思想,但當時並沒有給出具體的實施方案,原因在於沒有找到單向函式(也就是訊息摘要演算法),但在該論文中給出了通訊

密碼學_Diffine-Hellman祕鑰交換 3

開始先問個問題:對稱加密和非對稱加密的對稱指的是什麼? 答案請看第四節 接著第二節繼續來,現在有個黑客,他監視了Alice和Bob公鑰交換的全過程並且

密碼學_Diffine-Hellman祕鑰交換 2

開始本節之前先問個簡單問題: 加密技術屬於通訊協議模型裡的第幾層裡的應用? 答案:第六層表現層 Diffine-Hellman祕鑰交換的過程大致如下: 先舉個情景例子 如果Alice 和 Bob 正在通訊,

密碼學_Diffine-Hellman祕鑰交換 1

Diffine-Hellman演算法的功能只限制用於祕鑰交換,是後面的ElGamal加密演算法的重要組成部分. 公鑰加密典型的有RSA加密還有就是ElGamal加密演算法 公鑰(public-key)分配機制 -Cannot be used to exchange an arbitrar

DH祕鑰交換演算法

1、DH 概述 Diffie–Hellman key exchange is a specific method of securely exchanging cryptographic keys over a public channel and was

密碼學_Diffie-Hellman祕鑰交換 5

中間人攻擊- Man-in-the-Middle Attack 第四節我們講了中間人攻擊的一部分,這節繼續講中間人攻擊. 每種演算法都有自身的優點和缺點, 萬物都沒有絕對的事,正如大體劃分的對稱加密和非對稱加密也是各有利弊. Diffie-Hellman演算法的全過程只

分組對稱金鑰加密演算法——DES、3DES(DESede 或 TDES)、AES

一、常用的 "分組對稱金鑰加密演算法" 分為以下3種 (1)DES(Data Encryption Standard,標準加密演算法) 1977年1月,美國政府頒佈:採納IBM公司設計的方案作為非機密資料的正式資料加密標準(DES Data Encryption Sta

IPSec基礎-金鑰交換和金鑰保護Internet金鑰交換(IKE)

Internet金鑰交換(IKE) 兩臺IPSec計算機在交換資料之前,必須首先建立某種約定,這種約定,稱為"安全關聯",指雙方需要就如何保護資訊、交換資訊等公用的安全設定達成一致,更重要的是,必須有一種方法,使那兩臺電腦保安地交換一套金鑰,以便在它們的連線中使用。見圖七

網絡密鑰交換協議——Diffie-Hellman

sdn 質數 密鑰交換 size 成了 release -m 環境 ack Diffie-Hellman算法是一種交換密鑰的算法。它是眼下比較經常使用的密鑰交換算法。這樣的算法的優

ssh祕鑰交換詳解與實現 diffie-hellman-group-exchange-sha

ssh的DH祕鑰交換是一套複合幾種演算法的祕鑰交換演算法。在RFC4419中稱為diffie-hellman-groupX-exchange-shaX 的演算法(也有另一種單純的 rsaX-shaX 交換演算法)。本文就以diffie-hellman-group-

Diffie-Hellman(迪菲-赫爾曼)祕鑰交換

Diffie-Hellman演算法是Whitefield Diffie和Martin Hellman在1976年公佈的一種祕鑰交換演算法,它是一種建立祕鑰的方法,而不是加密方法,所以祕鑰必須和其他一種加密演算法結合使用。這種祕鑰交換技術的目的在於使兩個使用者安全的交換一個祕