[病毒分析]Office2003巨集病毒

樣本資訊:

病毒名稱:Office2003巨集病毒

MD5: 52E3DDB2349A26BB2F6AE66880A6130C

SHA1: A86DC1842355E6999DE100B85B85A7C1589E4BBC

CRC32: 7D21F812

環境:

Win7專業版32位

Offi2003 SP3 完全版

工具:

火絨劍,Ollydbg,IDA,Windbg,PEiD Malware Defender

具體行為分析:

如果分析有錯誤,謝謝大家幫我指正

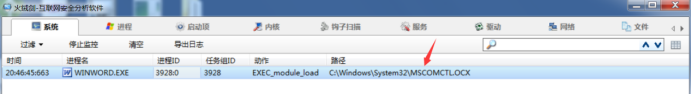

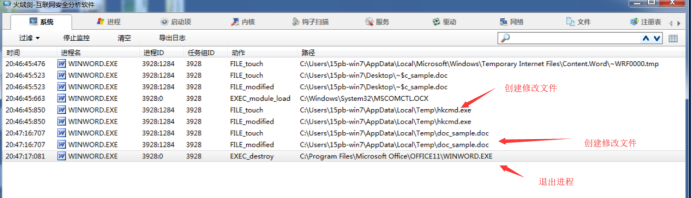

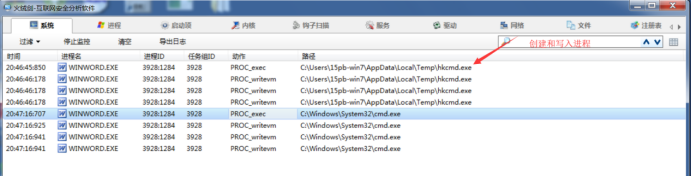

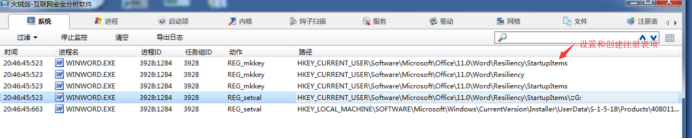

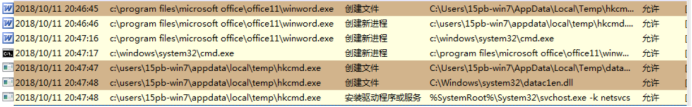

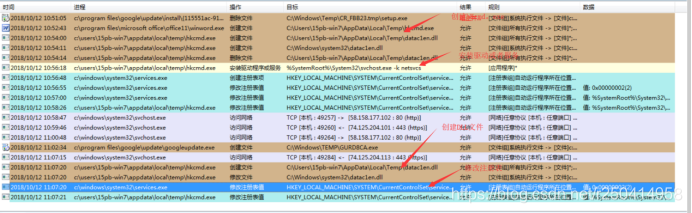

首先用火絨劍監控一下程序大體動作

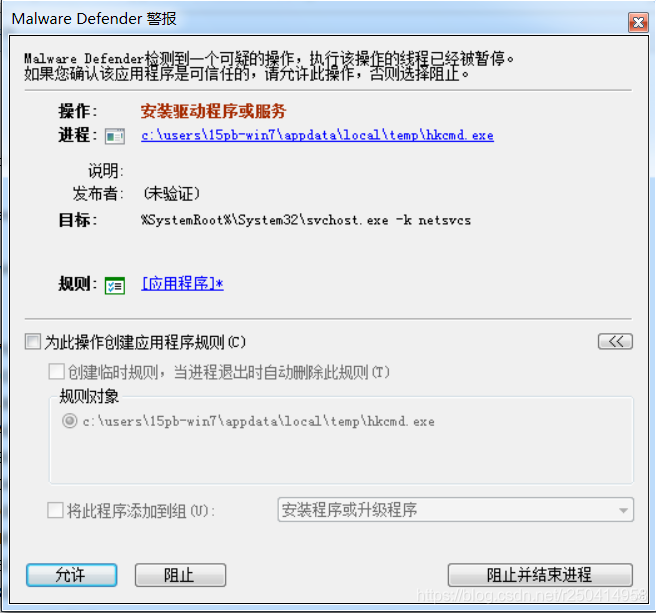

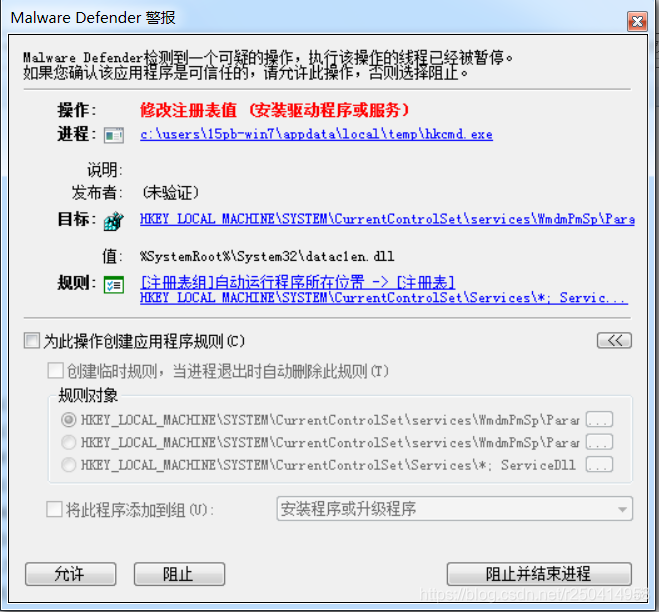

Malware Defender監控到的一些動作

安裝服務

修改了登錄檔

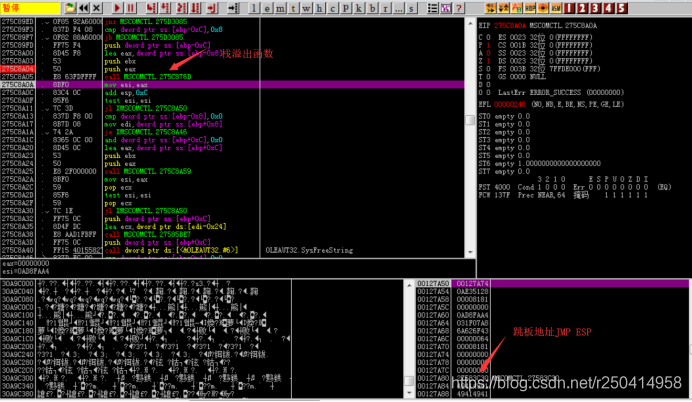

大概就是釋放了一個隱藏在裡面的PE檔案,並且將這個檔案執行起來,既然我們知道它是利用了CVE-2012-0158漏洞 那我們就來用OD觀察一下具體的shell code

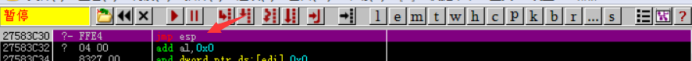

經典的JMP ESP

下面就是shell code 程式碼的開始了

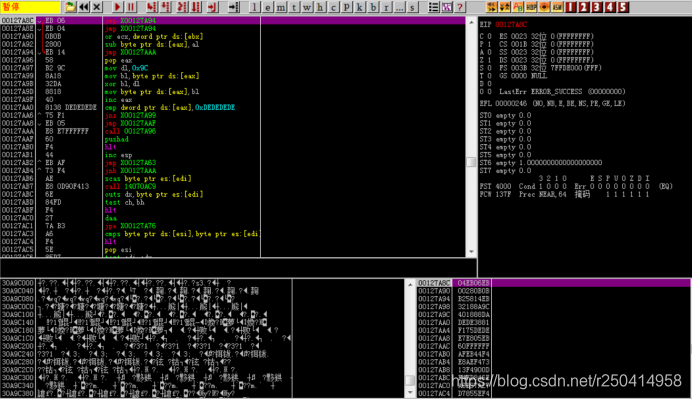

解密shell code

往下看 獲取函式地址

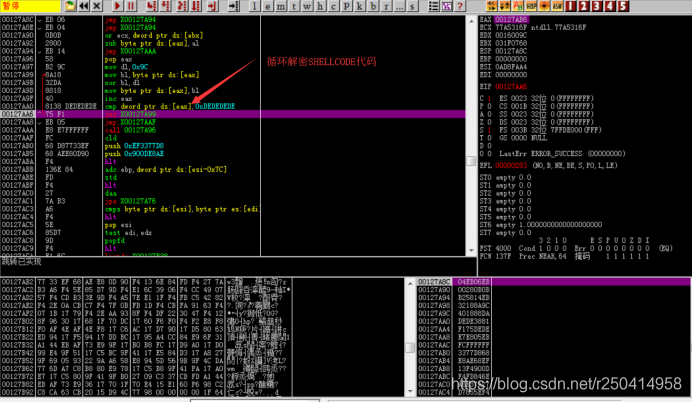

跳到寫入的資料執行程式碼

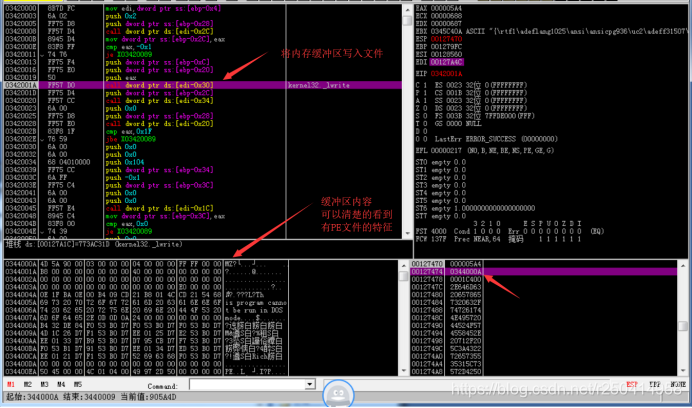

跟進發現了寫入檔案的地方

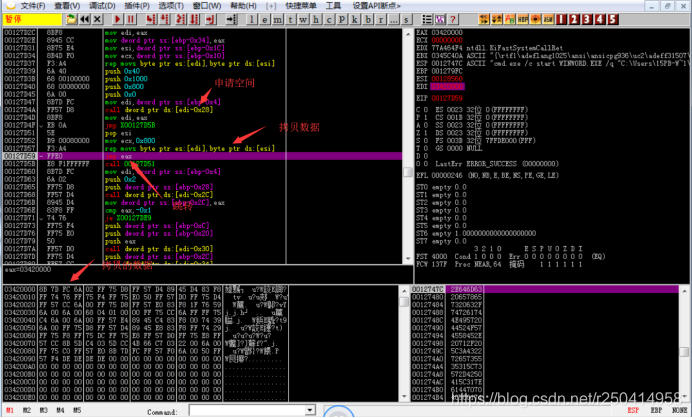

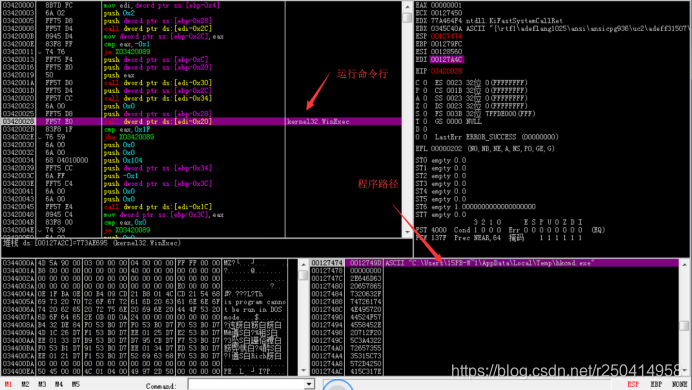

執行被寫好的檔案

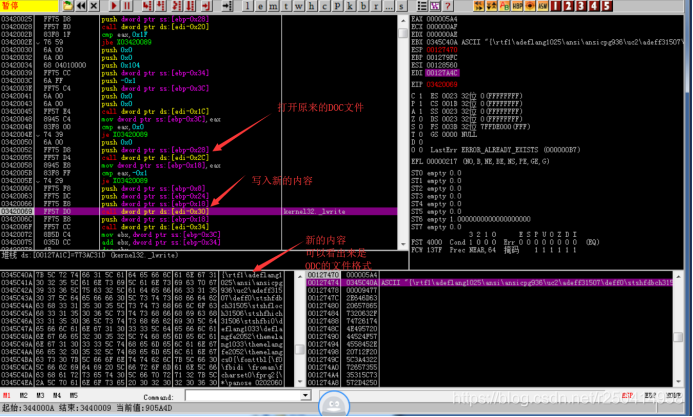

寫入新的DOC檔案

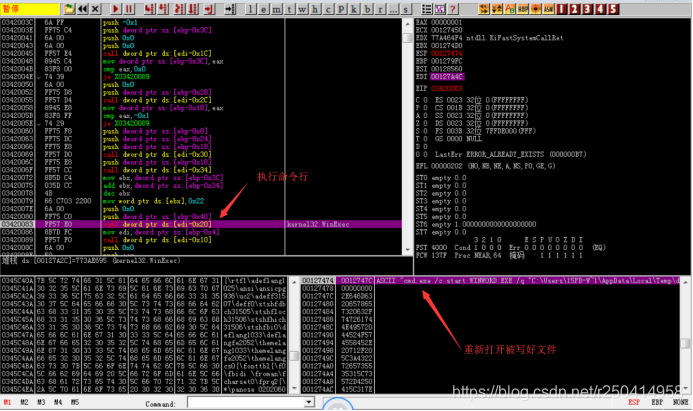

開啟並關閉原來帶惡意程式碼的檔案

最後使用TerminateProcess結束原來的DOC檔案掩人耳目

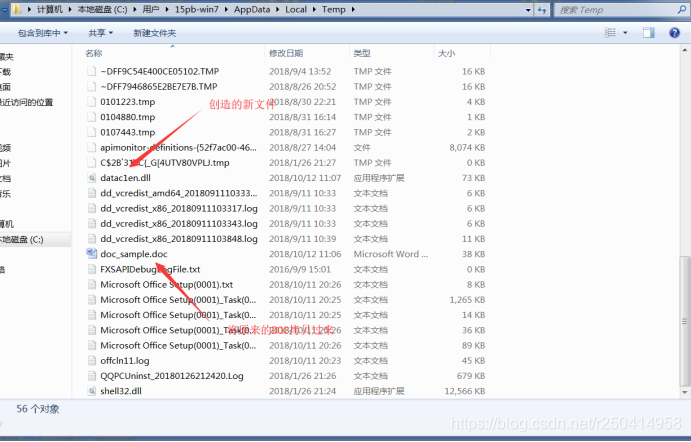

這段shell code 我們已經大概分析完了 接下來我們分析他建立的hkcmd.exe 這個PE檔案 找到建立的目錄,發現檔案PE檔案已經被刪除了,仔細觀察發現他在被刪除的目錄創造了兩個新檔案,並且為datac1en.dll這個檔案安裝了系統服務項,我們可以從Malware Defender的監控中很清楚的看到這些點,由於hkcmd.exe已經被刪除,所以我們要在它執行完任務前拷貝一份出來

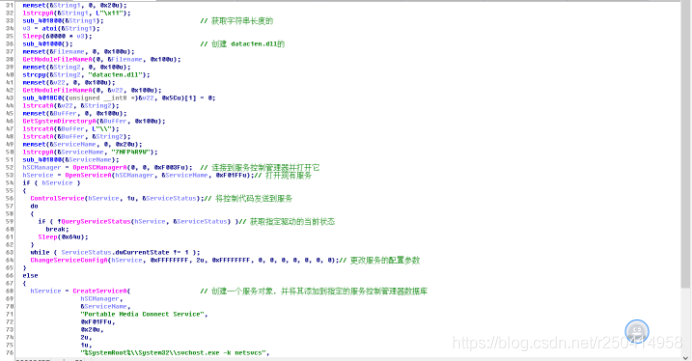

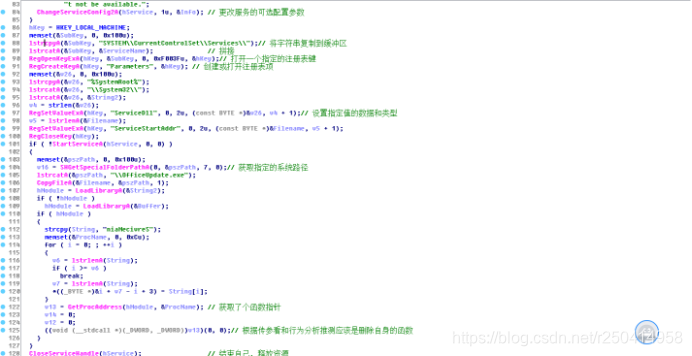

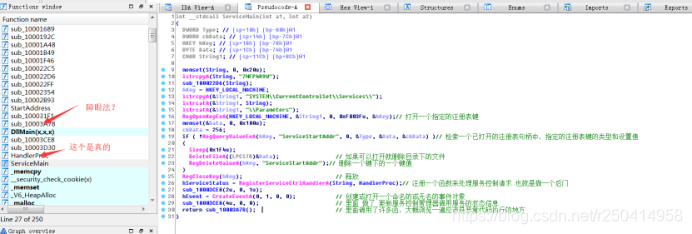

使用IDA分析一下hkcmd.exe

有些函式可能不太熟悉,標註一下就好了

接下來我們進sub_401000這個函式看一下

返回主函式往下看

通過詳細的標註以及行為分析,我們已經大致明白了hkcmd.exe這個程式在做什麼了,接下來我們就分析datac1en.dll這個被hkcmd.exe建立的服務檔案

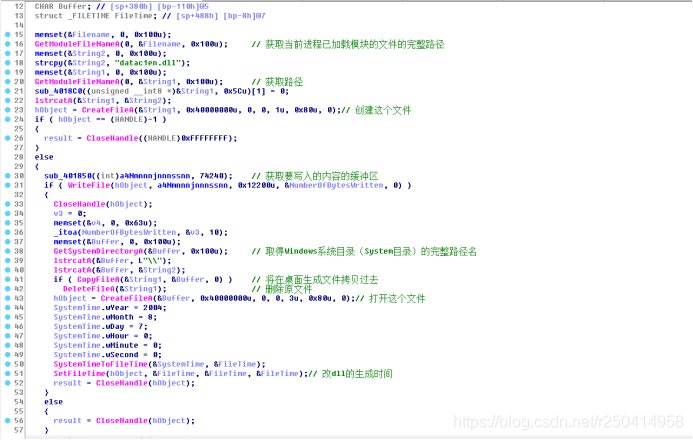

拖進IDA裡看一下

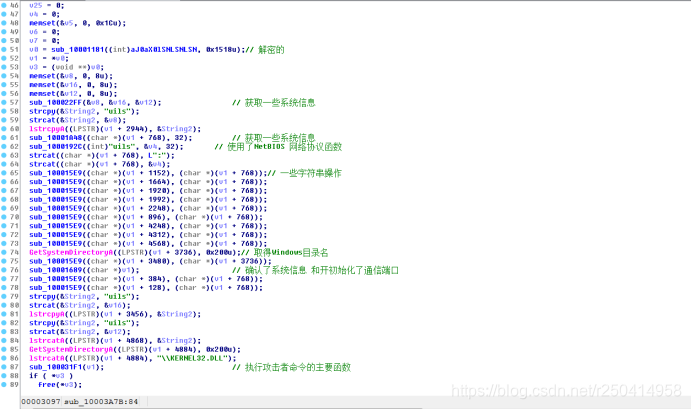

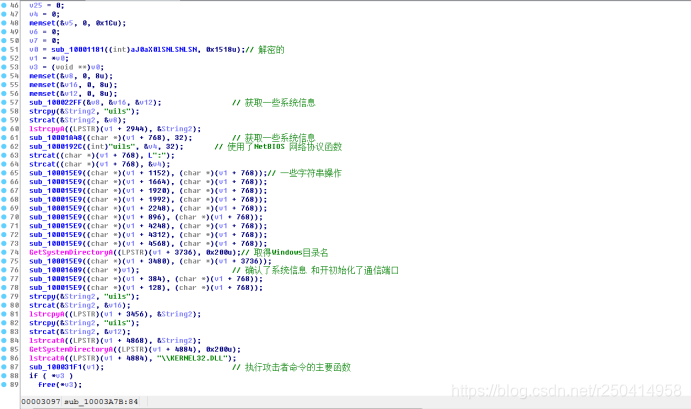

接下來我們重點分析一下最後一個函式

發現這個函式裡也有許多函式

我們先每個都大概觀察一下,經過觀察發現了最後一個是執行攻擊者命令的主要函式,我們主要來分析它

首先這個函式可分為三部分

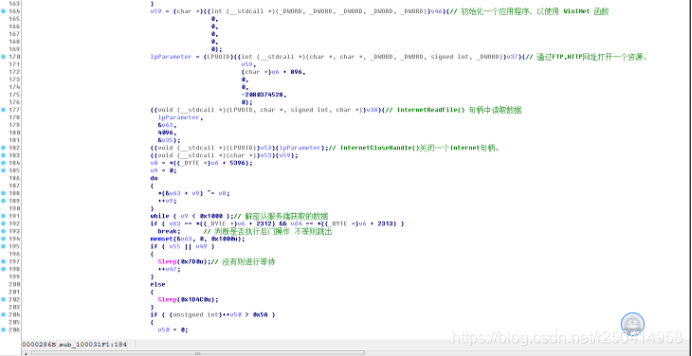

第一部分是從伺服器獲取解密資料來判斷要執行什麼命令 沒有則等待

第一部分上面一部分是獲取函式地址和一些初始化操作,這裡只擷取關鍵部分

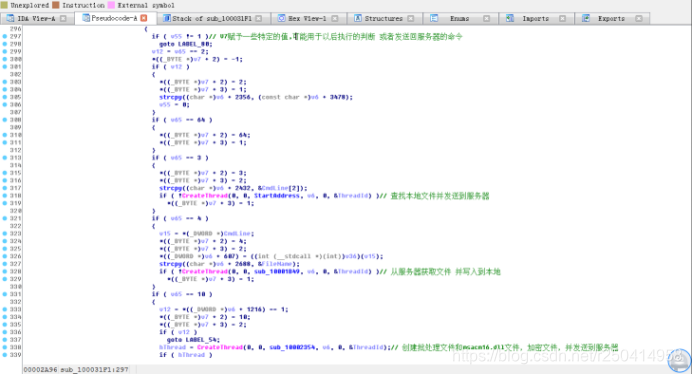

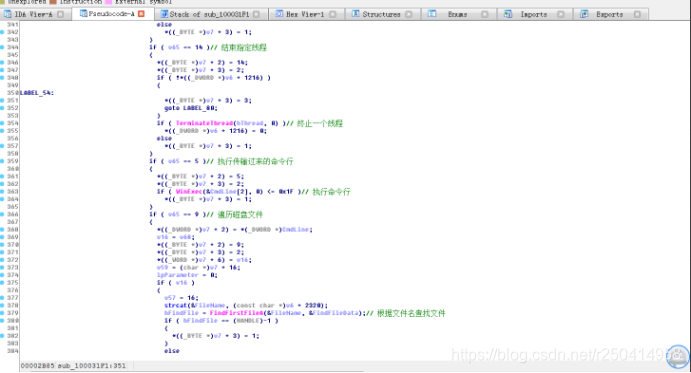

第二部分是要執行的命令

由於這些功能函式也非常的長,在這裡也不再做展開分析,只分析它 的大致功能

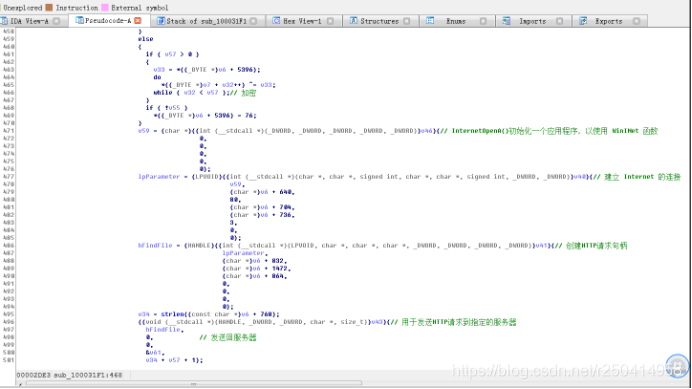

第三部分是執行完後加密資料命令或檔案傳送和返回伺服器

至此病毒的大概功能我們就分析完了

預防和查殺:

不要輕易的開啟不明DOC檔案,更新升級Office

查殺使用MD5: 52E3DDB2349A26BB2F6AE66880A6130C特徵提取

手殺思路:

關閉載入的服務和後門,刪除建立的檔案,刪除被篡改和建立的登錄檔鍵值

參考文獻

[1] 斯科爾斯基 哈尼克. 惡意程式碼分析實戰. 電子工業出版社. 2014.

[2] 戚利. Windows PE權威指南. 機械工業出版社. 2011.

[2] 任曉琿 黑客免殺攻防 . 機械工業出版社. 2013.